![]()

In einem bedeutenden Sicherheitsalarm wurde eine Hintertür in den XZ Utils gefunden, einer Reihe von Kompressionsdienstprogrammen für das XZ-Format, die häufig in zahlreichen Linux-Distributionen integriert sind. Diese Schwachstelle, als CVE-2024-3094 katalogisiert, birgt ein ernsthaftes Risiko, da sie unbefugten Remote-Zugriff auf betroffene Systeme ermöglicht.

Die Sicherheitslücke betrifft die Versionen 5.6.0, veröffentlicht Ende Februar, und 5.6.1, veröffentlicht am 9. März, der xz-Bibliotheken. Diese kompromittierten Versionen enthalten bösartigen Code, der die sshd-Authentifizierung umgehen kann und einem Bedrohungsakteur umfassende Fernsteuerung über das gesamte System ermöglicht.

Die Hintertür wurde unbeabsichtigt von Andres Freund, einem PostgreSQL-Entwickler und Softwareingenieur bei Microsoft, entdeckt. Dazu zählten u.a. ungewöhnlicher Verhaltensweisen auf Debian sid-Installationen wie übermäßige CPU-Nutzung während SSH-Logins.

Der bösartige Code in diesen betroffenen Versionen ist listig verborgen, wobei Verschleierungstechniken eingesetzt werden, um die wahre Natur des Exploits zu verbergen. Die Analyse von Red Hat zeigt, dass die Git-Verteilung der XZ Utils das M4-Makro nicht enthält, das für die Initiierung des Build-Prozesses des bösartigen Codes verantwortlich ist.

Die sekundären Komponenten, die während der Build-Phase für die Injektion des Codes erforderlich sind, sind jedoch vorhanden und warten darauf, dass das bösartige M4-Makro sie aktiviert.

Die schädlichen Änderungen wurden erschreckenderweise von einem Benutzer namens JiaT75 eingereicht. Er wird als einer der beiden Hauptentwickler hinter den XZ Utils anerkannt und kann auf mehrere Jahre Beitrag zur Entwicklung des Projekts zurückblicken.

Diese Situation zeigt eine berechnete und dreiste Vorausplanung hinter der Tat und zeigt eine kühne Entschlossenheit, die am weitesten verbreiteten Linux-Distributionen von Millionen von Benutzern zu infiltrieren. Die klare Absicht bestand darin, eine Hintertür in sie einzubetten, von der sie dann über ihre routinemäßigen Updates auf zahlreiche Derivate übergehen würde.

Was sind die XZ Utils?

XZ Utils in Linux ist eine Sammlung von Dienstprogrammen, die entwickelt wurden, um Dateien im XZ-Format zu komprimieren und zu dekomprimieren. XZ ist ein verlustfreies Datenkomprimierungsformat und Software, die eine hohe Kompressionsrate aufweist und sich daher gut zum Reduzieren von Dateigrößen für Speicherung oder Übertragung eignet.

Diese Dienstprogramme sind integraler Bestandteil der meisten Linux-Distributionen, da sie häufig zur Verwaltung komprimierter Dateien und Archive verwendet werden.

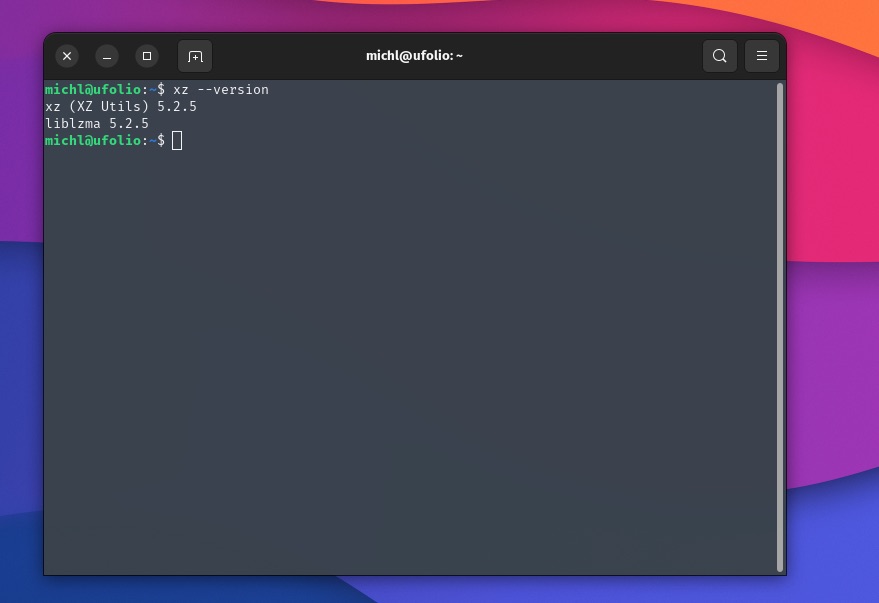

Die Versionsabfrage von xz im Terminal lautet:

xz --version

Version XZ Utils in Ubuntu 22.04 – Stand Ende März 2024

Welche Linux-Distributionen sind betroffen?

Derzeit sind keine Debian Stable-Versionen betroffen. Fedora Rawhide-Benutzer haben wahrscheinlich das kontaminierte Paket erhalten, Fedora Linux 40 Beta-Benutzer haben das Paket möglicherweise erhalten, wenn sie sich für Updates aus Test-Repositories entschieden haben. Red Hat Enterprise Linux (RHEL)-Versionen sind nicht betroffen.

Die betroffenen Release-Artefakte wurden von Arch Linux-Spiegelungen entfernt. Es wird dringend empfohlen, sie nicht zu verwenden und stattdessen das derzeit neueste verfügbare Release-Artefakt herunterzuladen. SUSE Linux Enterprise und Leap sind nicht betroffen. Offizielle Entwickler von openSUSE haben die Version von xz auf Tumbleweed zurückgesetzt und einen neuen Tumbleweed-Snapshot veröffentlicht.

Dieser Vektor zeigt, Linux ist nicht unverwundbar und ein gezielter Angriff muss nicht zwingend über eine Kernel-Lücke kommen.

7 Comments