![]()

Canonical bietet für Ubuntu den Canonical Livepatch Service an. Damit können kritische Kernel Patche ohne Neustart eingespielt werden. Im Enterprise Umfeld spricht man hier gerne von „Zero Downtime“. Gerade hier kommt es auf jede Sekunde und Minute an, wenn z.B. SLA´s gewisse Regeln für Ausfallzeiten vorgeben. Daher verwundert der Livepatch Service wohl kaum. Wie Ihr das ganze einrichtet, schauen wir uns heute ausführlich an. Bleibt dran.

Um dem ganzen zunächst einen groben Rahmen zu geben, fangen wir zunächst bei Null an. Das einzige was wir schon haben, ist ein Ubuntu 16.04 und ein Ubuntu 20.04 System. Wir starten mit dem Ubuntu 16.04 System und gehen folgende Punkte an:

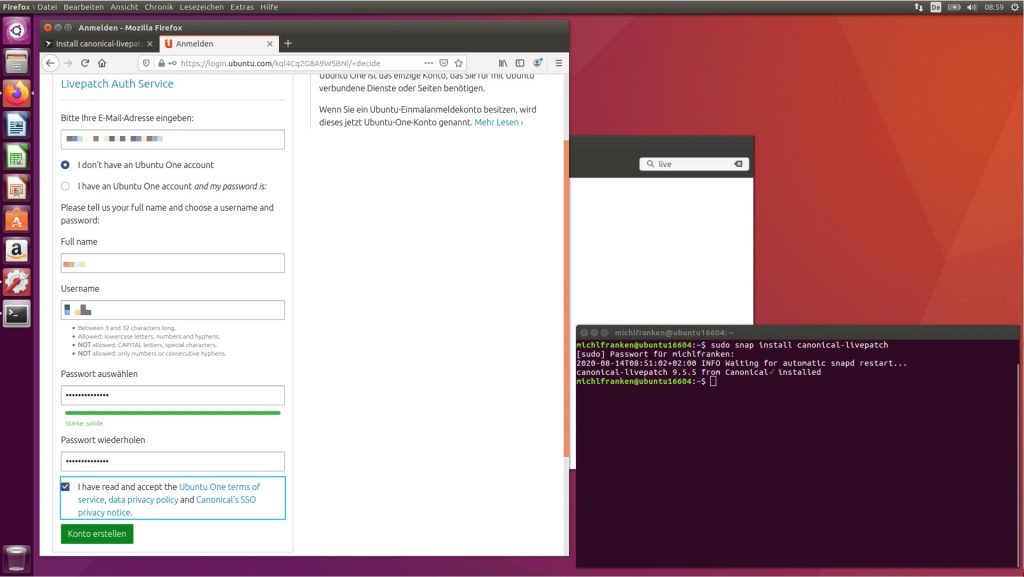

- Erstellung eines Ubuntu One Kontos

- Einbinden von Ubuntu 16.04 in den Livepatch Service

- Einbinden von Ubuntu 20.04 in den Livepatch Service

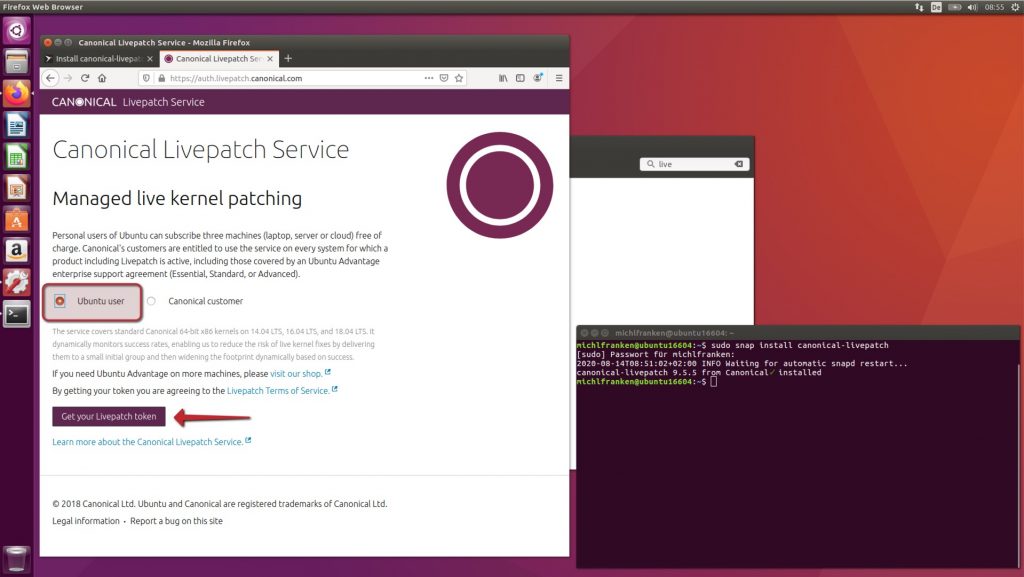

Unter Ubuntu 16.04 können wir LivePatch auch nutzen, sofern wir das aktuelle HWE im Einsatz haben. Weiter kann LivePatch für Generic, AWS und Azure Kernel zum Einsatz gebracht werden. Alle Details hierzu findet Ihr hier. Um nun zu starten, müssen wir das Snap Paket für LivePatch installieren.

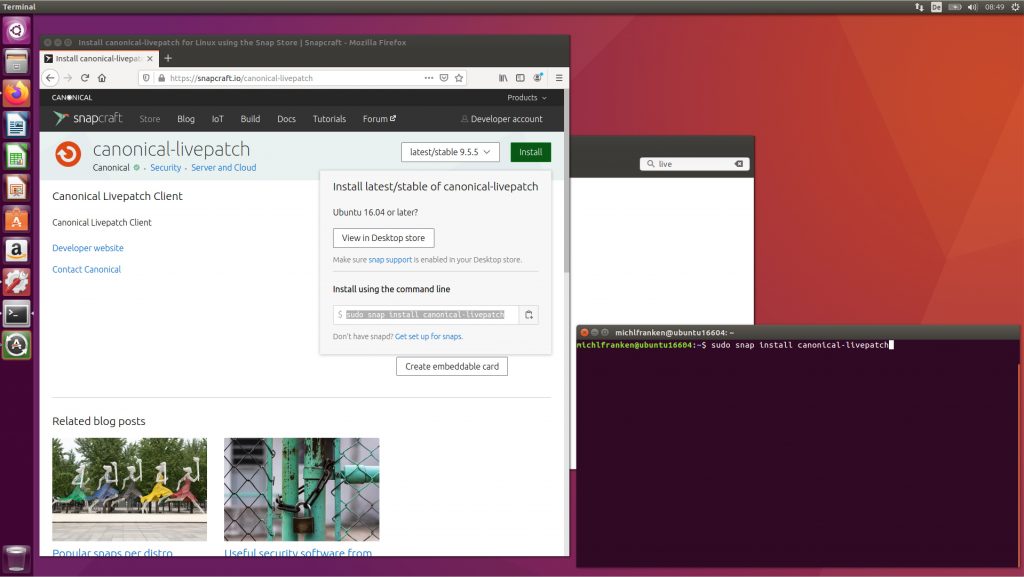

Dazu navigieren wir zu https://snapcraft.io/canonical-livepatch und klicken oben rechts auf den grünen Install Knopf. Jetzt können wir entweder via Desktop Store oder im Terminal fortfahren. Ich ziehe den Befehl „sudo snap install canonical-livepatch“ hier raus und werfe ihn in die Konsole.

Info: Wenn Ihr Secureboot an Eurem Rechner nutzt, müsst Ihr die öffentlichen Livepatch Schlüssel importieren:

sudo mokutil --import /snap/canonical-livepatch/current/keys/livepatch-kmod.x509

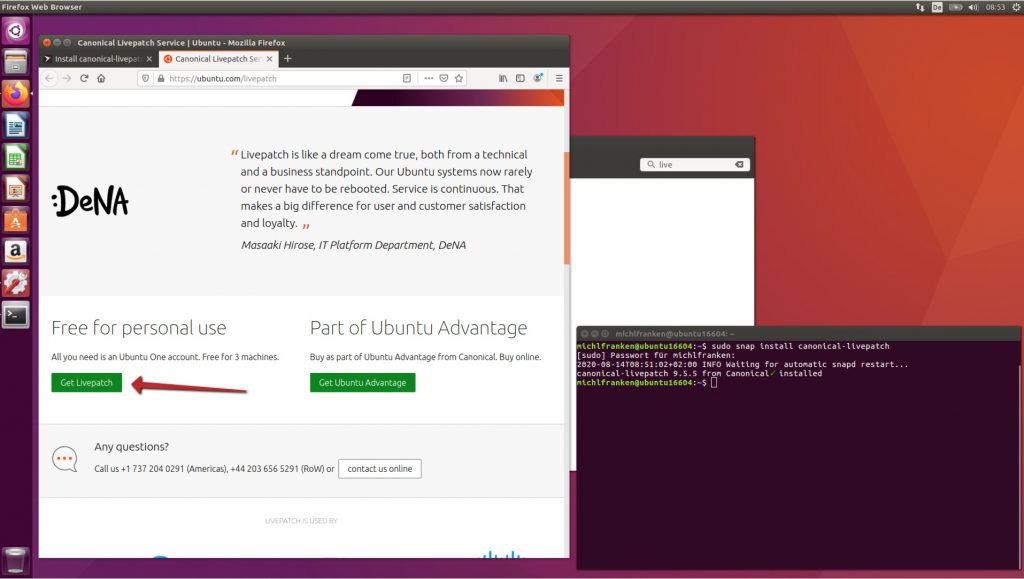

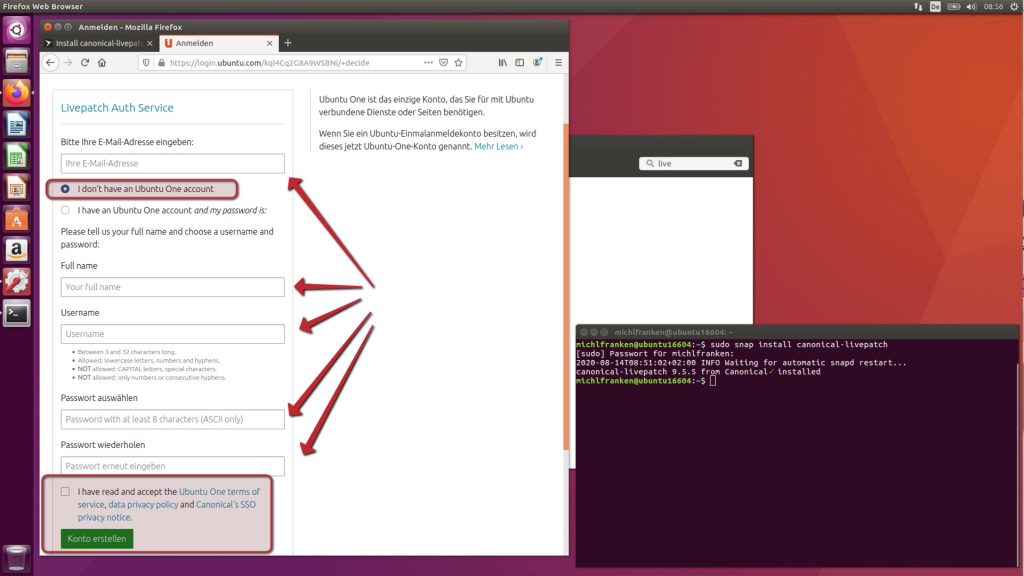

Wir melden uns nun für LivePatch auf der Ubuntu Seite an und klicken bei Free for perosnal use auf „Get LivePatch“.

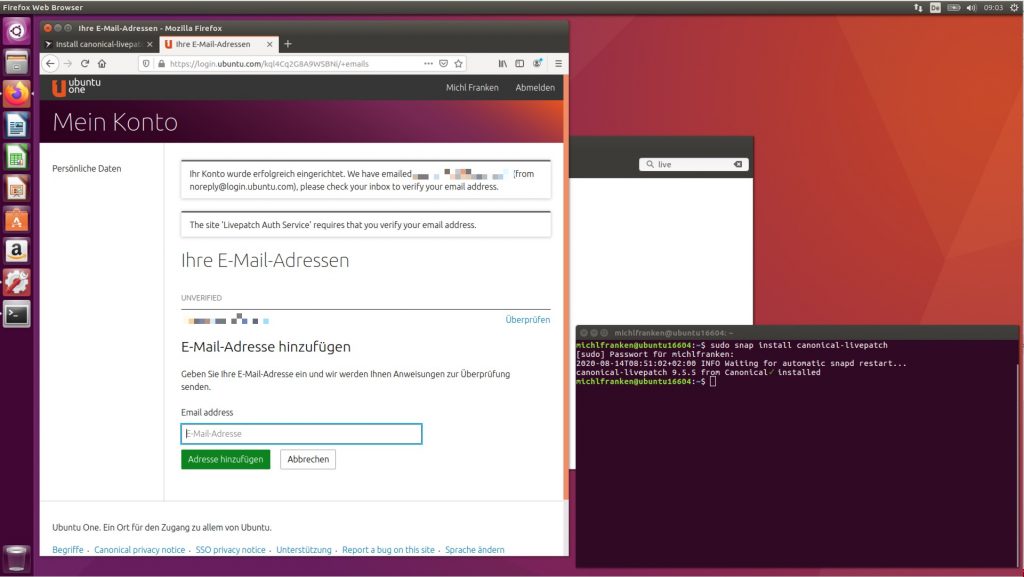

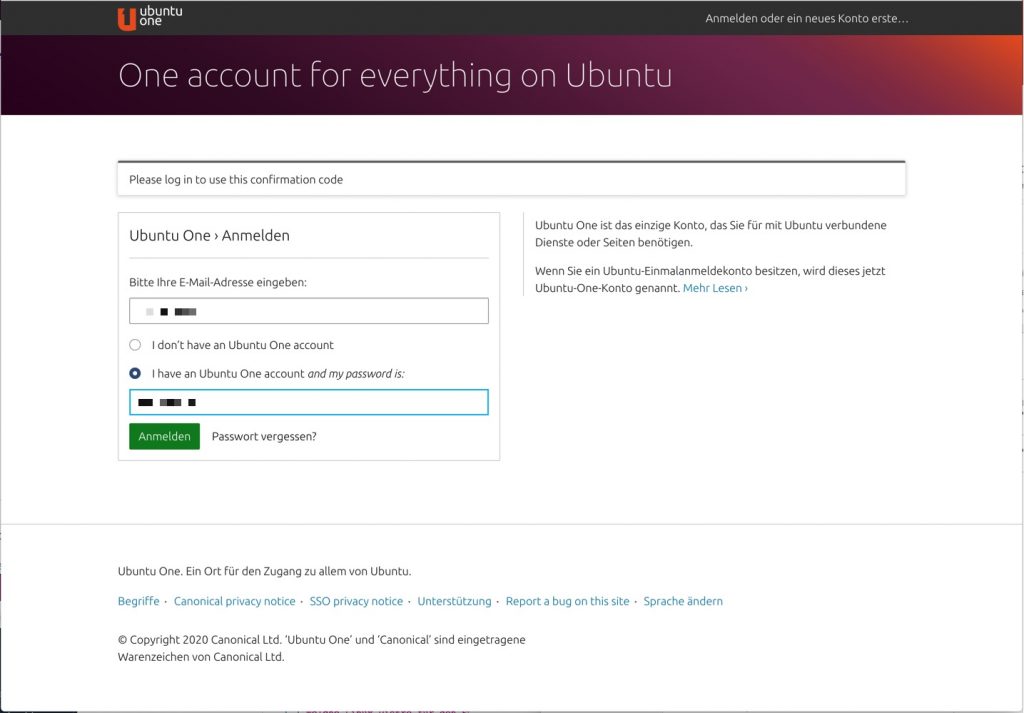

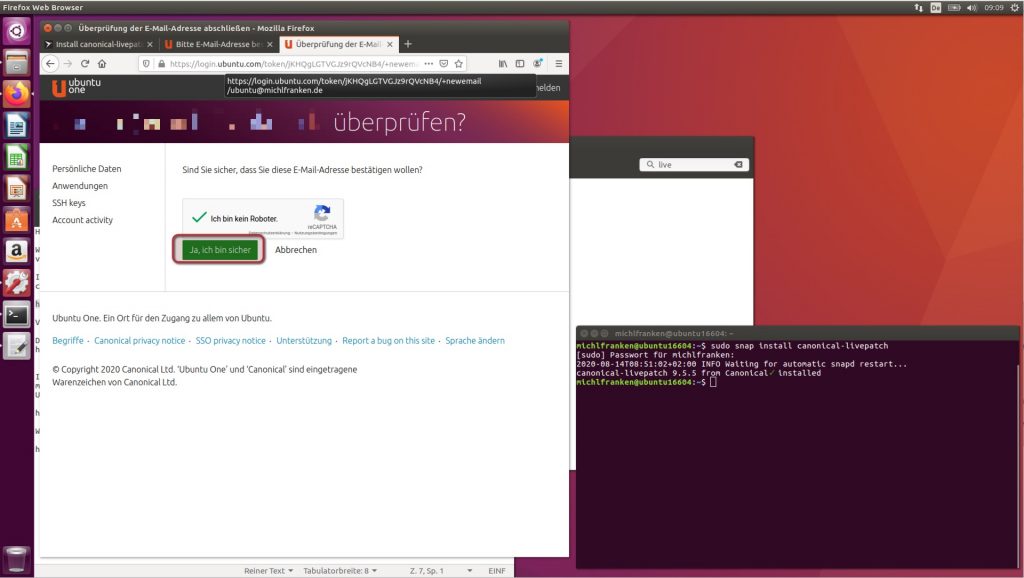

Nachdem wir unser Konto erstellt und bestätigt haben, verfügen wir über ein valides Ubuntu One Konto.

Danach habe ich nochmal Ubuntu.com/livepatch aufgerufen und Get LivePatch geklickt.

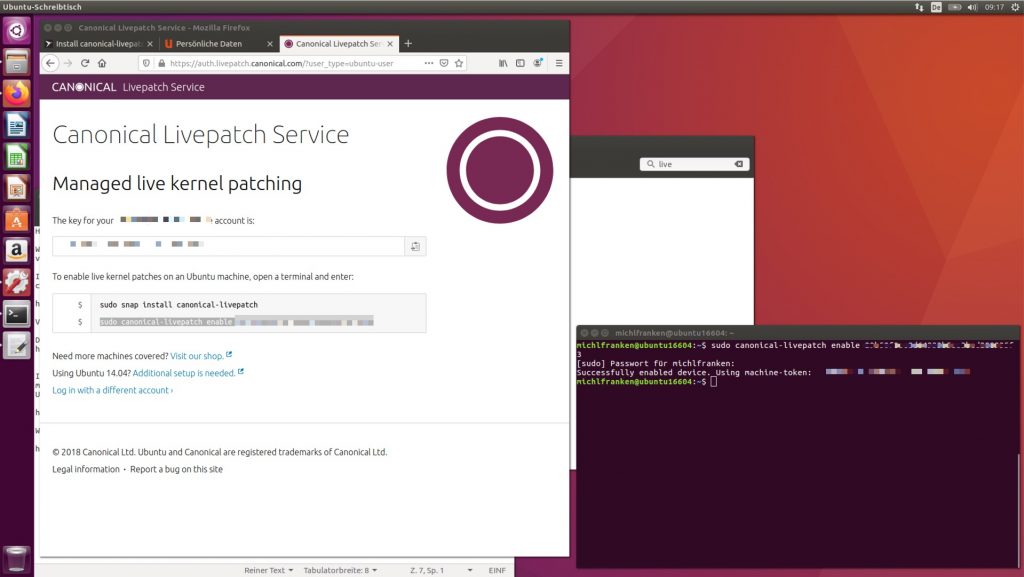

Nun müssen wir den LivePatch Schlüssel für unsere Instanz importieren. Dies wird direkt nach der Anmeldung angezeigt.

Live-Patch könnten wir auch erst hier installieren aber das haben wir oben schon erledigt. Als nächstes importieren wir den angezeigten Schlüssel via sudo canonical-livepatch enable KEYKEYKEY

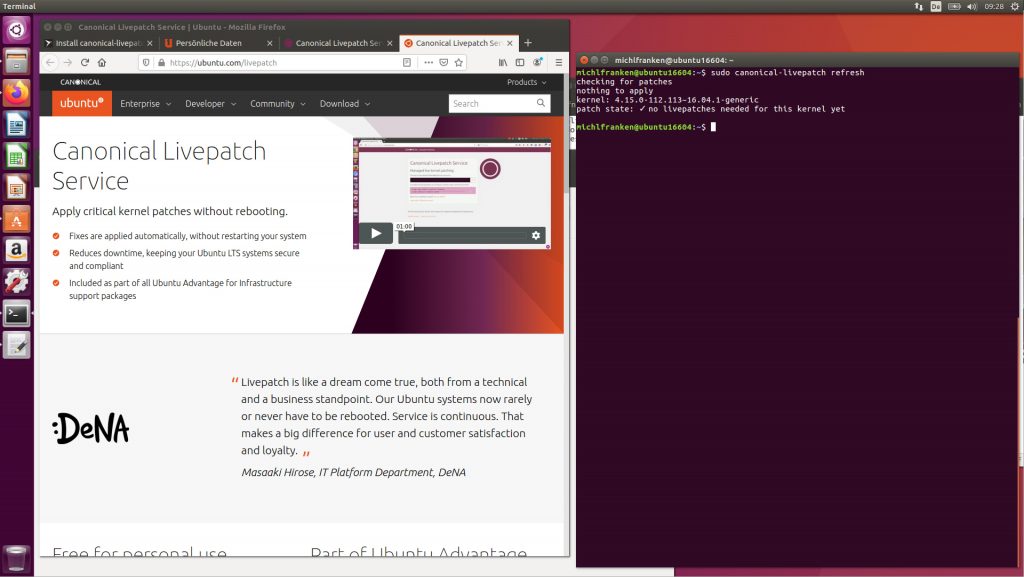

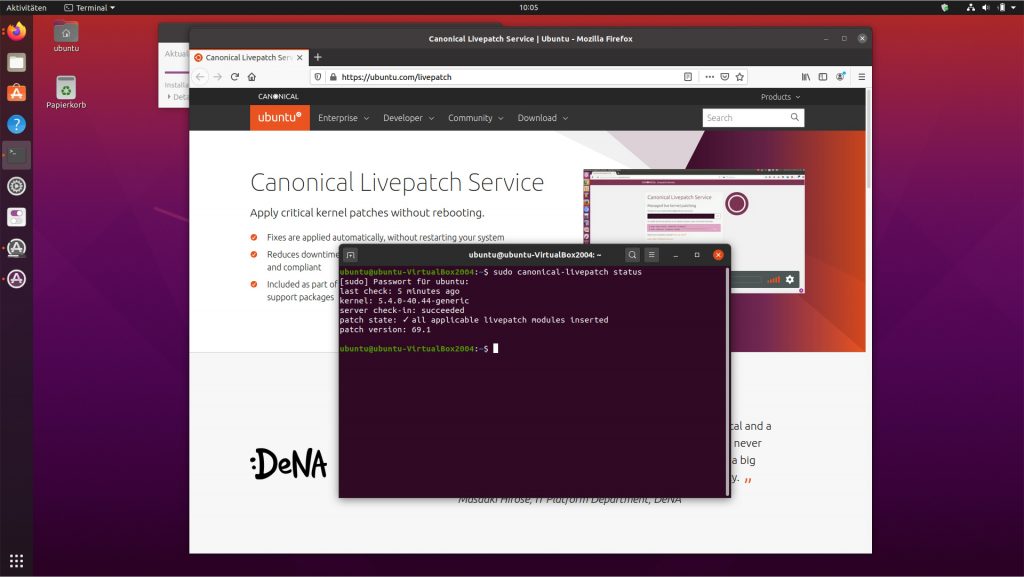

Um uns nun den Status anzuschauen, müssen wir im Terminal folgenden Befehl eingeben:

canonical-livepatch status

Weitere Parameter sind: status, enable, disable, refersh, cofig, help

Um manuell zu prüfen ob Patche anstehen: sudo canonical-livepatch refresh

Ubuntu 20.04 in Livepatch einbinden

Wer nicht bei initialer Inbetriebnahme LivePatch eingerichtet hat, kann die nachfolgenden Schritte nachstellen.

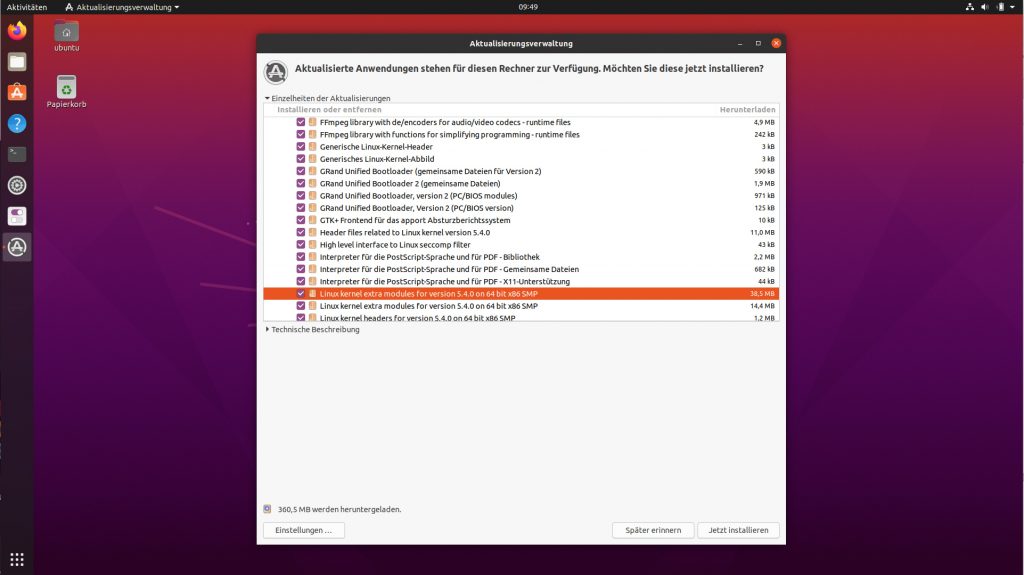

Wir starten zunächst unser Ubuntu 20.04 System. Dieses System war schon eine Weile nicht mehr eingeschaltet. Es sind also sicher Kernelpatche dabei.

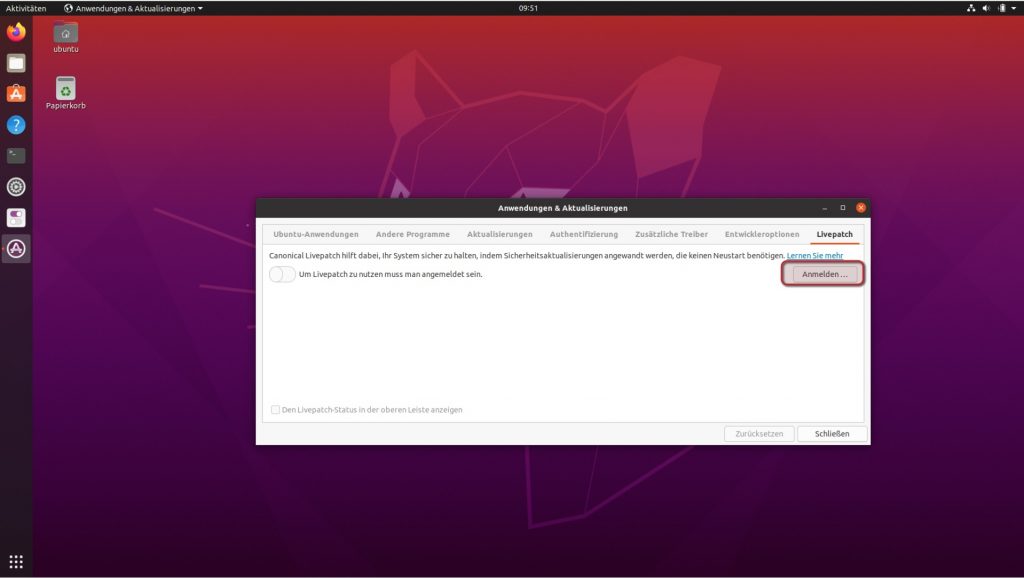

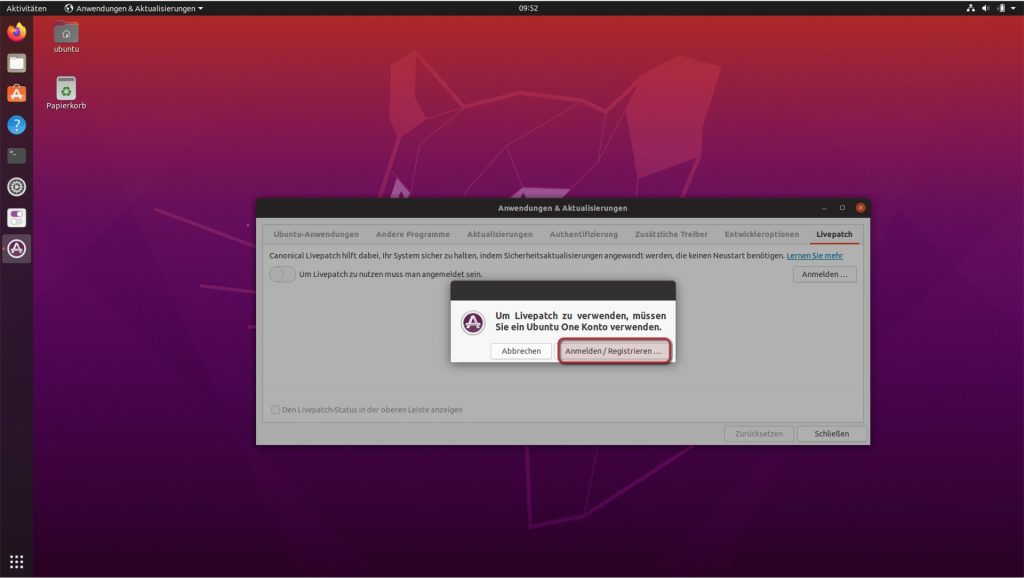

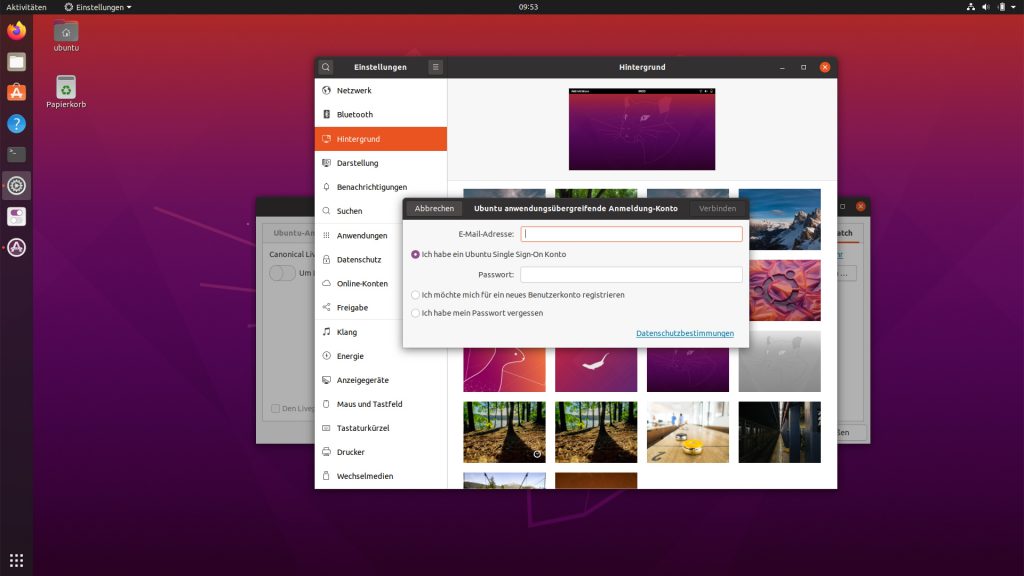

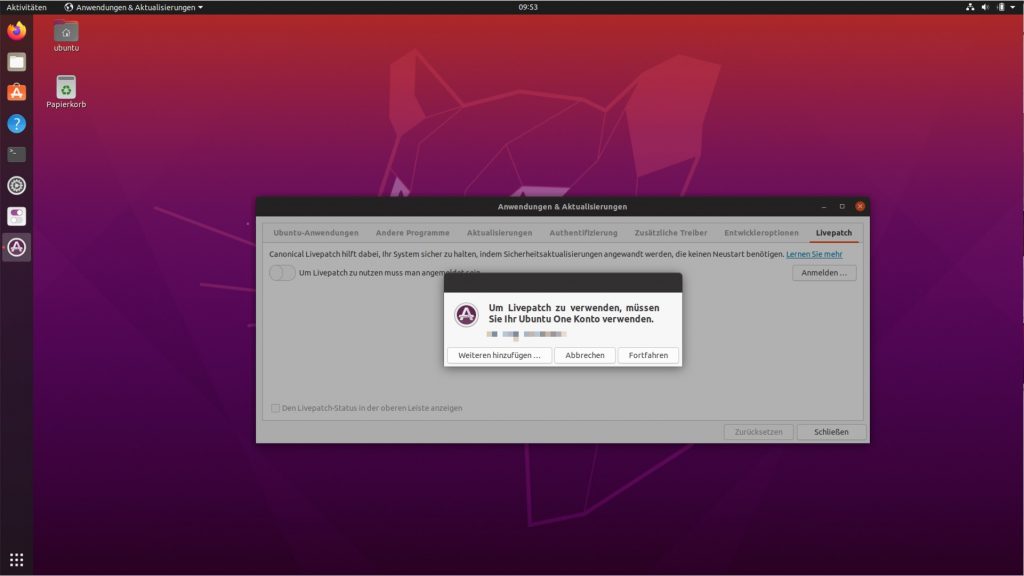

Wir suchen und Starten „Livepatch“. Anschließend klicken wir auf „Anmelden“. Nun die Benutzerdaten, die vorhin festgelegt wurden, eingeben und den Anweisungen folgen. Ihr werdet ein paarmal Euer Benutzerkennwort zusätzlich angeben müssen.

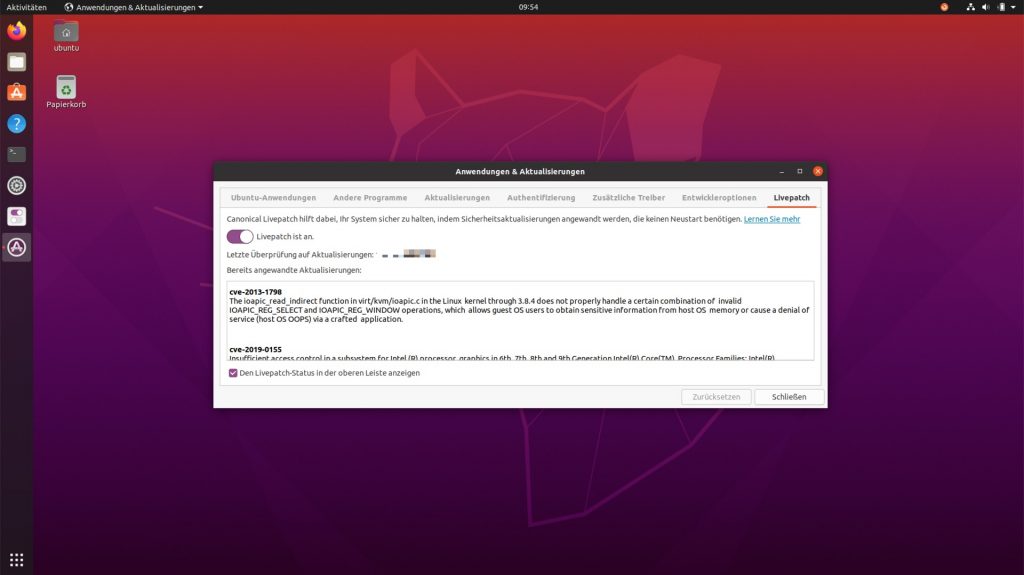

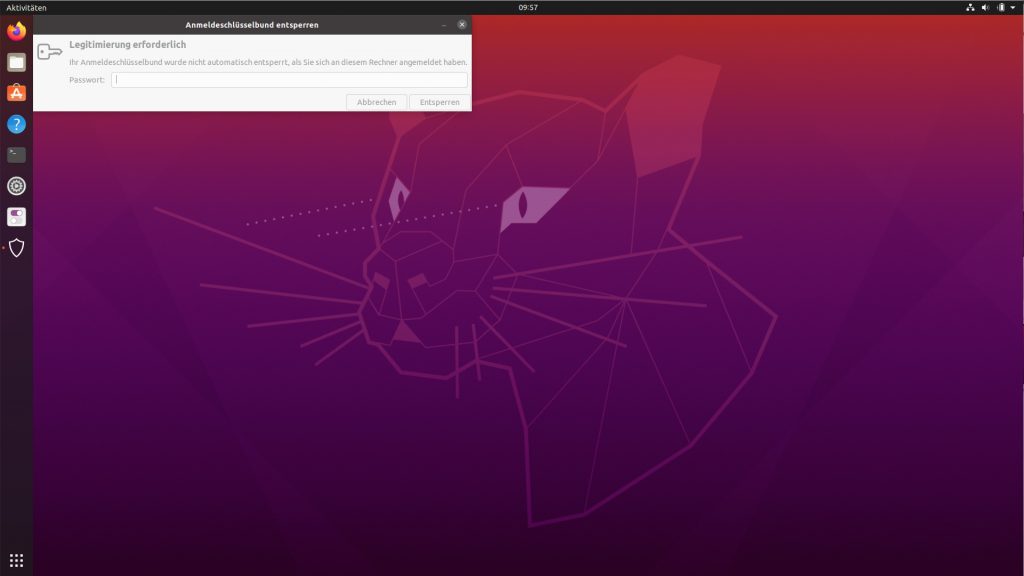

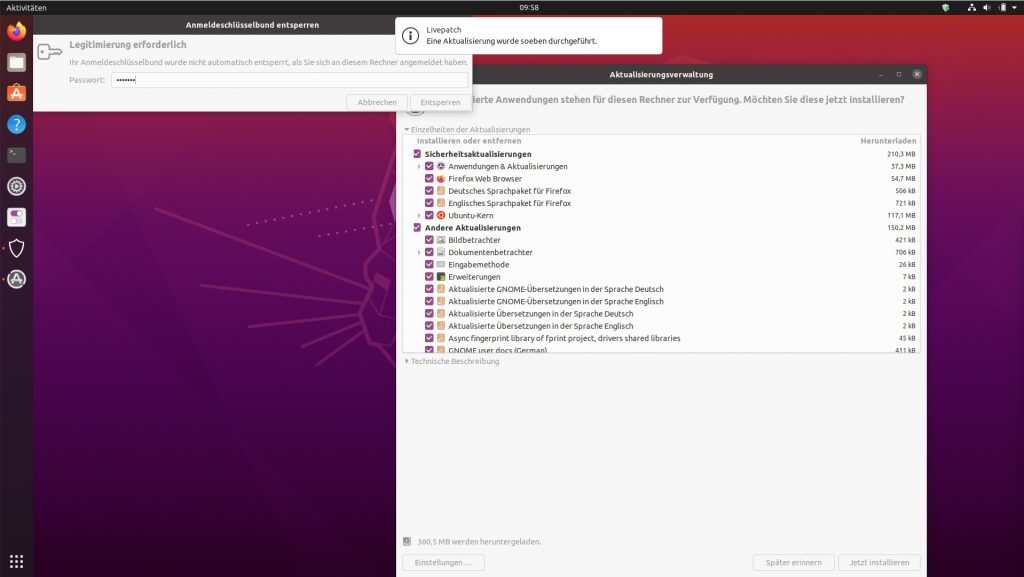

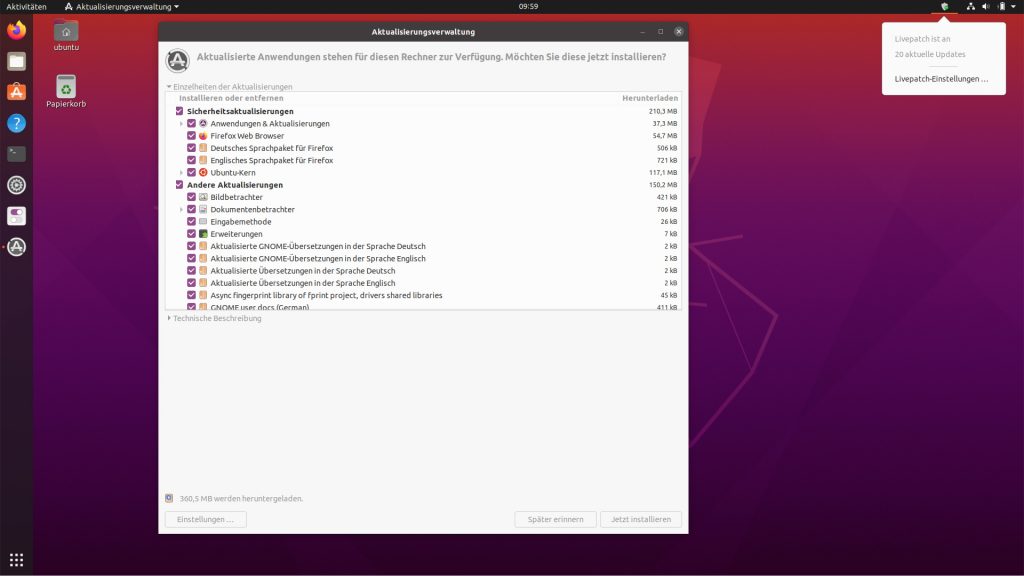

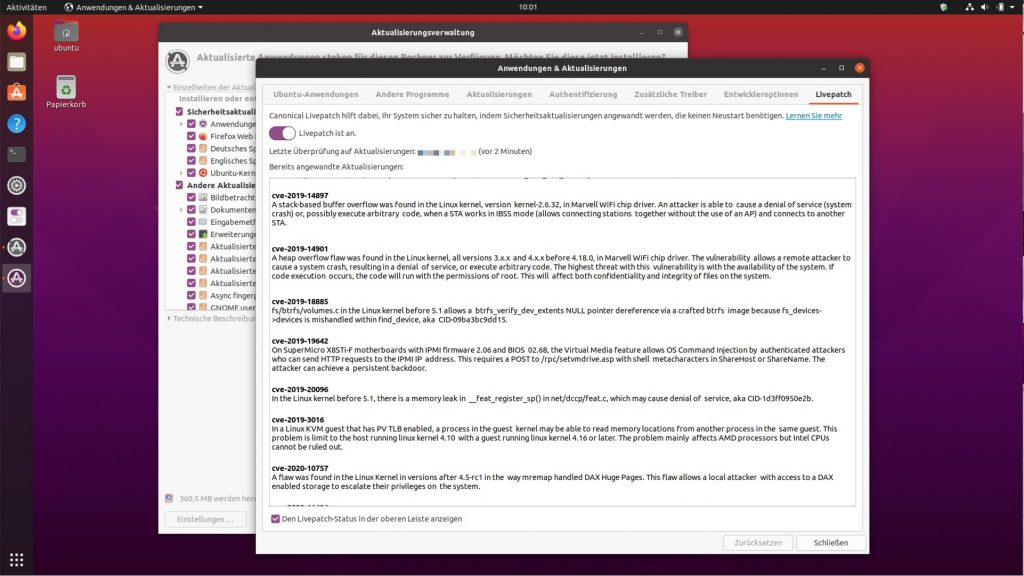

Danach startet LivePatch auch gleich. Um zu verifizieren wie valide das ganze ist, habe ich die Maschine danach durchgestartet. Zunächst möchte nach dem Neustart der Anmeldeschlüsselbund entsperrt werden. Fast zeitgleich meldet Livepatch schon, daß Aktionen durchgeführt wurden. In der Leiste oben wird ein Schild angezeigt. Klicken wir drauf, sehen wir den Livepatch Status. Bei Klick auf Livepatch Status sehen wir die bereits angewandten Patche.

Um uns nun den Status anzuschauen, müssen wir im Terminal folgenden Befehl eingeben:

canonical-livepatch status

Das Ganze macht einen ziemlich geschmeidigen Eindruck. Ich konnte keine hohe Systemlast derweil feststellen. Doch so schön das ganze bislang klingt, jede Medaille hat immer zwei Seiten.

Kein Livepatch ohne Snap bei Ubuntu 16.04

Derzeit diskutieren viele über die Sinnhaftigkeit von Ubuntus Software-Container Lösung Snap. Die Snap Infrastruktur ist nicht quelloffen und bei Linux Mint ging man beispielshaft soweit das Ganze mit einer Backdoor in Ubuntu zu vergleichen. Darauf möchte ich jetzt nicht weiter eingehen. Ich will an der Stelle nur darauf hinweise, daß Ihr LivePatch nur dann einsetzen könnt, wenn Ihr Snap auf dem Ubuntu 16.04 System installiert habt. Ich hatte ja schon mal gezeigt, wie Ubuntu 20.04 ohne Snap benutzt werden kann. Seid Ihr dem gefolgt und möchtet aber LivePatch nutzen, müsst ihr Euch nicht auf Snap einlassen. Es geht bei Ubuntu 20.04 auch ohne Snap und vermutlich wird das auch für Ubuntu 18.04 gelten.

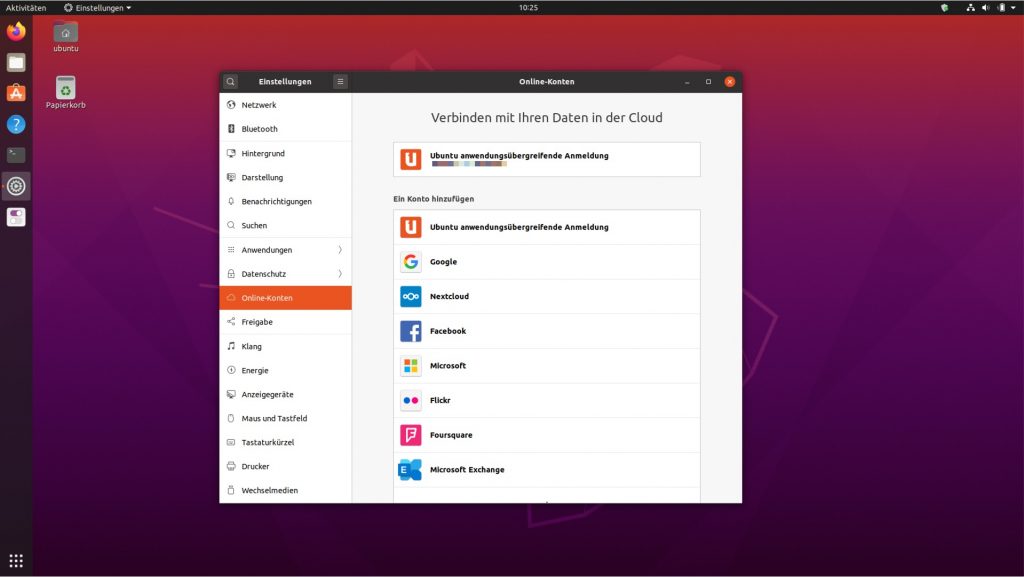

Um abschließend zu prüfen ob das Ubuntu One Konto unter Ubuntu 20.04 korrekt eingebunden ist, könnt Ihr auch die Einstellungen öffnen und dann sollte unter „Online-Konten“ oben ein Eintrag unter „Ubuntu anwendungsübergreifende Anmeldung“ sich finden.

Fazit

Generell finde ich das Livepatch Prinzip super. Es erhöht deutlich die IT Sicherheit, indem kritische Kernelpatche sofort eingespielt werden und nicht auf Einspielung oder Wartungsfenster warten müssen. Das ist ein großartiger Schritt in die richtige Richtung. Die Bindung an Snap bei Ubuntu 16.04 könnte aber für den einen oder anderen wieder ein Ausschlusskriterium sein. Wer demnach also mit Snap keine Probleme hat, dem würde ich dringend anraten Livepatch unter 16.04 in Betrieb zu nehmen und auch zu nutzen. Ihr könnte pro Konto drei Ubuntu Instanzen, also Ubuntu Systeme kostenlos einbinden. Das dürfte für viele Privatanwender ausreichen. Wer bei Snap Bauchschmerzen hat, wird auf die klassische Art weiter verfahren müssen unter Ubuntu ohne Snap und bei Kernelpatches das System danach einmal durchstarten. Wer Ubuntu 20.04 nutzt, kann LivePatch auch ohne Snap nutzen, da LivePatch im Auslieferzustand vorhanden und beim Löschen von Snap nicht mitentfernt wird. Hier kann man also auch ohne Snap Livepatch allen Anschein nach nutzen.

Ich denke Ubuntu oder Canonical könnte die Akzeptanz von Snap in der Linuxgemeinschaft deutlich ausbauen, sofern sie die Infrastruktur serverseitig nicht als closed source betreiben. Gemeint ist hier also eine Umstellung der Snap Serverinfrastruktur hin zu quelloffener Software. Das könnte die Transparenz bringen, die viele Kritiker hier monieren.

Livepatch ist eine tolle Sache, sowohl für privat, als auch im Geschäftsumfeld. Enterprise Applikationen schreien stets nach minimalen Ausfallzeiten und genau an der Stelle können solche Produkte gewaltig punkten.

Das zu diesem Artikel korrespondierende Video kann auf meinem YouTube Kanal hier angeschaut werden.

Also macht’s gut, bleibt gesund und bis zum nächsten Video. Ciao

Folgt mir gerne auch auf:

- MichlFranken auf Mastodon

- MichlFranken auf Twitter

- MichlFranken auf YouTube

- MichlFranken RSS

- MichlFranken Blog

Du möchtest mehr über Linux lernen?

- Welches Linux passt zu mir?: Entscheidungshilfe für Linux Einsteiger – 2020: (Partnerlink / Affiliate Link)

- Ubuntu 20.04: Schnellanleitung für Einsteiger (Die Linux-Einsteiger-Reihe, Band 6) (Partnerlink / Affiliate Link)

- Ubuntu 20.04: Praxiswissen für Ein- und Umsteiger (Partnerlink / Affiliate Link)

- Ubuntu 18.04: Schnellanleitung für Einsteiger: (Partnerlink / Affiliate Link)

- Ubuntu 18.04 LTS: Das umfassende Handbuch zur LTS-Version »Bionic Beaver« (Partnerlink / Affiliate Link)

- Arch Linux: Schnellanleitung für Einsteiger (Partnerlink / Affiliate Link)

- Linux: Das umfassende Handbuch (Partnerlink / Affiliate Link)

- Linux kompatibles Notebook (Partnerlink / Affiliate Link)

- Notebookständer (Partnerlink / Affiliate Link)

- Raspberry Pie 4 Model 4 Set (Partnerlink / Affiliate Link)

- Linux Mint Slim PC als Mini-Server: (Partnerlink / Affiliate Link)

Als Amazon-Partner verdiene ich an qualifizierten Verkäufen

Habe es erfolreich eingerichtet! Herzlichen Dank dafür.

Gerne. Viel Spaß damit 🙂

Danke für deine Anleitung! Hat prima geklappt.

Hallo, wieso ist esm deaktiviert? Kopie der Zeile “ua status”

esm-infra yes disabled UA Infra: Extended Security Maintenance

Der Rest ist io.